增加CS测试图片

This commit is contained in:

BIN

CS测试图片.png

Normal file

BIN

CS测试图片.png

Normal file

Binary file not shown.

|

After Width: | Height: | Size: 63 KiB |

@@ -3,7 +3,7 @@

|

|||||||

|

|

||||||

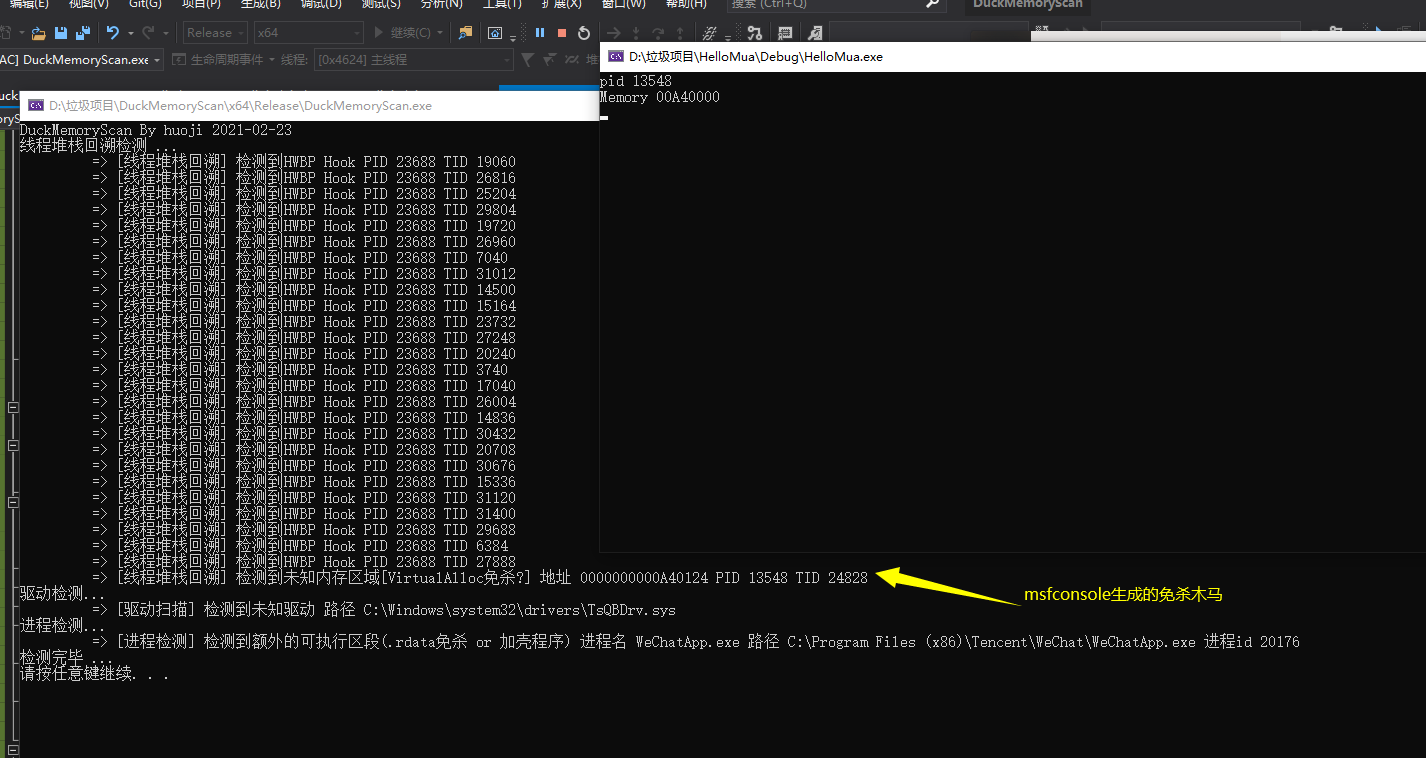

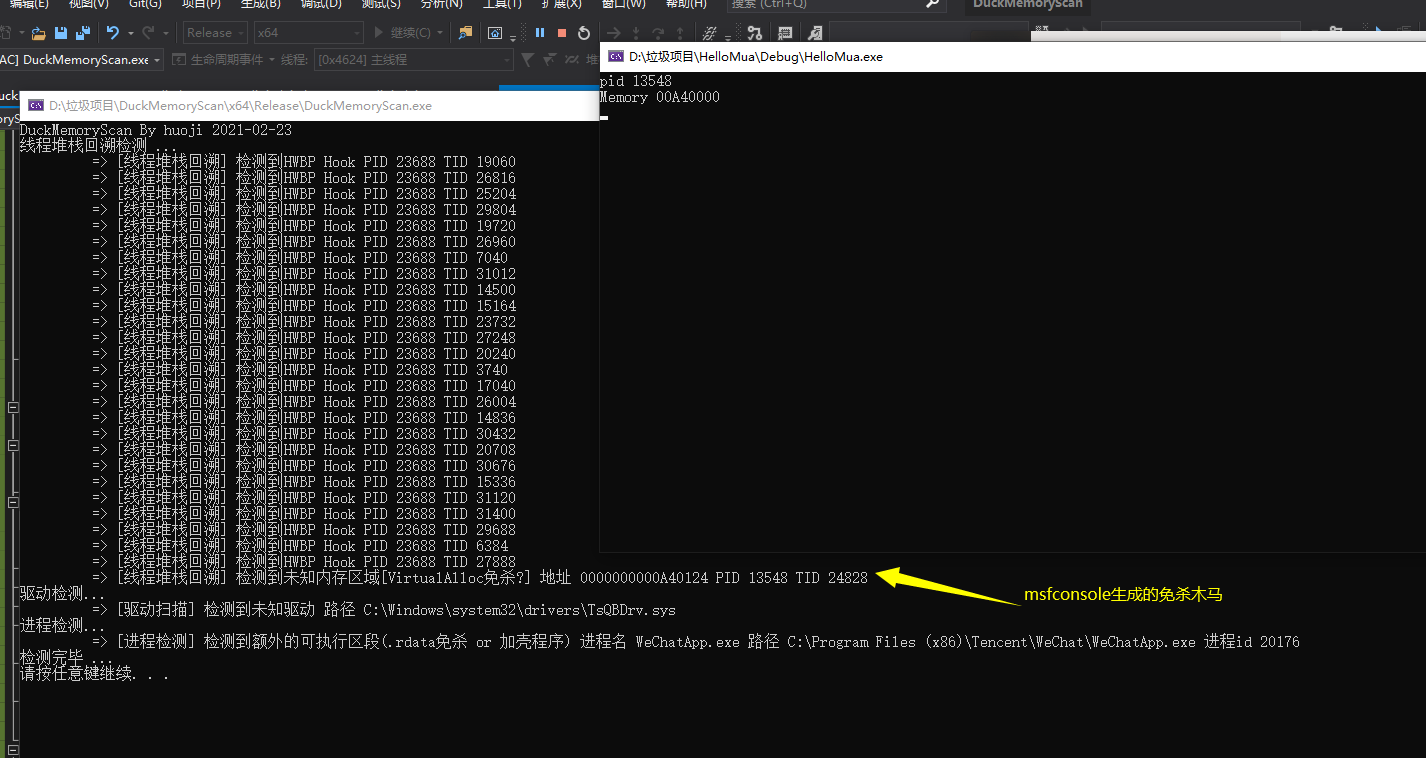

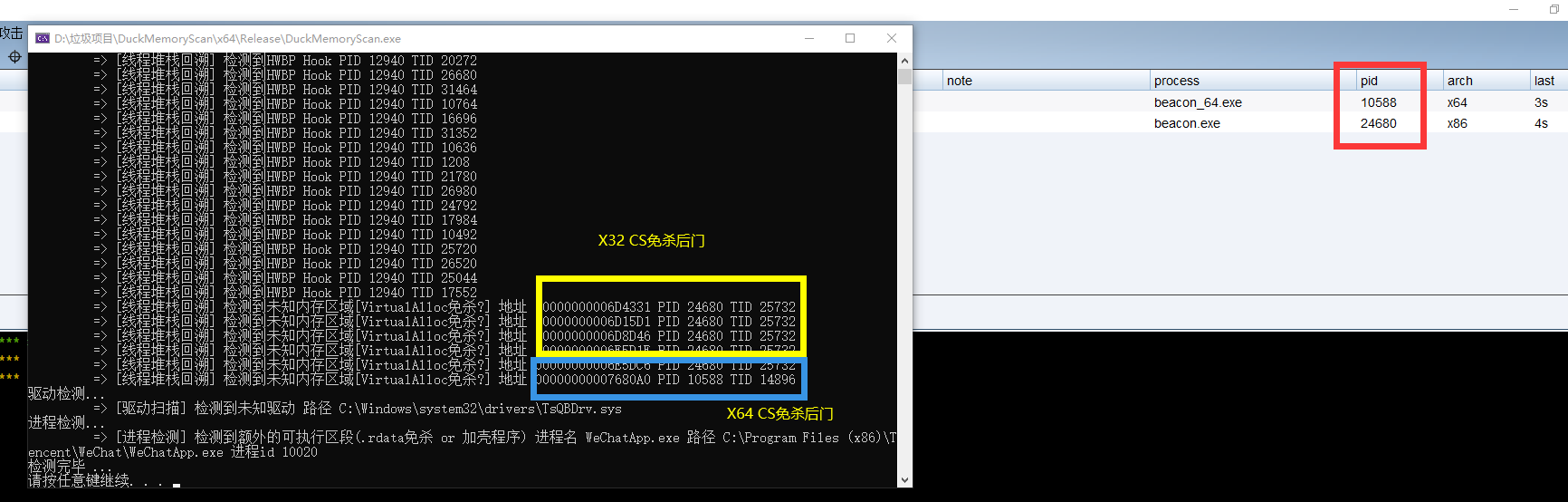

# 运行截图

|

# 运行截图

|

||||||

|

|

||||||

|

|

||||||

# 功能列表

|

# 功能列表

|

||||||

1. HWBP hook检测 检测线程中所有疑似被hwb挂钩

|

1. HWBP hook检测 检测线程中所有疑似被hwb挂钩

|

||||||

2. 内存免杀shellcode检测(metasploit,Cobaltstrike完全检测)

|

2. 内存免杀shellcode检测(metasploit,Cobaltstrike完全检测)

|

||||||

@@ -15,6 +15,7 @@

|

|||||||

所有所谓的内存免杀后门大部分基于"VirtualAlloc"函数申请内存 之后通过各种莫名其妙的xor甚至是aes加密去混淆shellcode达到"免杀"效果.

|

所有所谓的内存免杀后门大部分基于"VirtualAlloc"函数申请内存 之后通过各种莫名其妙的xor甚至是aes加密去混淆shellcode达到"免杀"效果.

|

||||||

本工具通过线程堆栈回溯方法(StackWalkEx函数)遍历线程,寻找系统中在VirtualAlloc区域执行代码的区域,从而揪出"免杀木马"

|

本工具通过线程堆栈回溯方法(StackWalkEx函数)遍历线程,寻找系统中在VirtualAlloc区域执行代码的区域,从而揪出"免杀木马"

|

||||||

当然也会存在误报,多常见于加壳程序也会申请VirtualAlloc分配内存.

|

当然也会存在误报,多常见于加壳程序也会申请VirtualAlloc分配内存.

|

||||||

|

但大部分普通程序均不会在VirtualAlloc区域内执行代码.一般都是在.text区段内执行代码

|

||||||

|

|

||||||

# 无文件落地木马检测原理:

|

# 无文件落地木马检测原理:

|

||||||

所有无文件落地木马都是一个标准PE文件被映射到内存中,主要特征如下:

|

所有无文件落地木马都是一个标准PE文件被映射到内存中,主要特征如下:

|

||||||

@@ -25,5 +26,11 @@

|

|||||||

# 使用方式

|

# 使用方式

|

||||||

编译 运行 得到信息列表

|

编译 运行 得到信息列表

|

||||||

|

|

||||||

|

#检测出疑似后门后怎么做?

|

||||||

|

使用其他工具比如Scylla dump内存做进一步分析,本工具不打算做内存dump系列操作(时间有限不想重复造轮子)

|

||||||

|

|

||||||

|

# 如何让堆栈回溯更精准

|

||||||

|

目前工具只回溯rip与eip,你可以回溯RSP或者EBP 只需修改StackFarmeEx.AddrPC.Offset即可

|

||||||

|

|

||||||

# 追踪这个项目

|

# 追踪这个项目

|

||||||

https://key08.com

|

https://key08.com

|

||||||

Reference in New Issue

Block a user